Informatik 11 GK/LK: C2 Sichere Kommunikation - Herr Hempel

Abschnittsübersicht

-

-

Für die Realisierung der elektronischen Patientenakte wurden von den Krankenkassen Ausschreibungen für die Entwicklung der Software vorgenommen. Beurteilen Sie den nachfolgenden Auszug aus einer Ausschreibung.

-

-

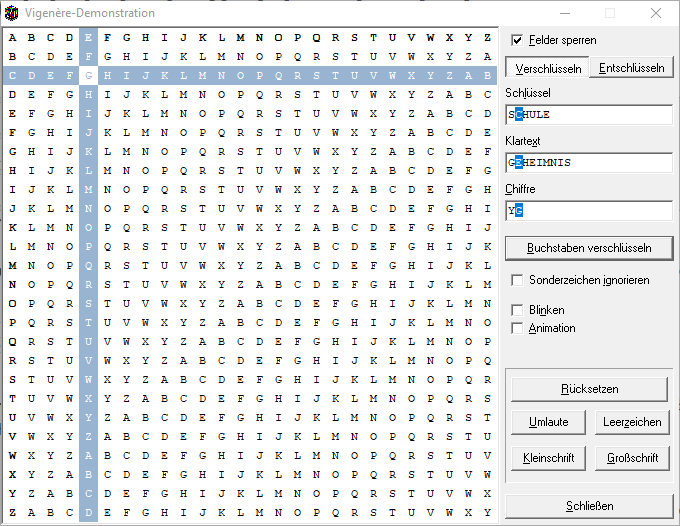

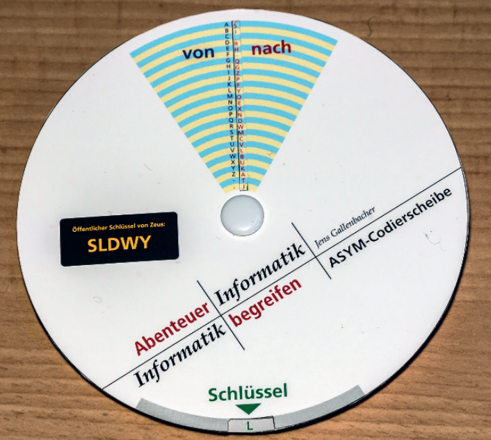

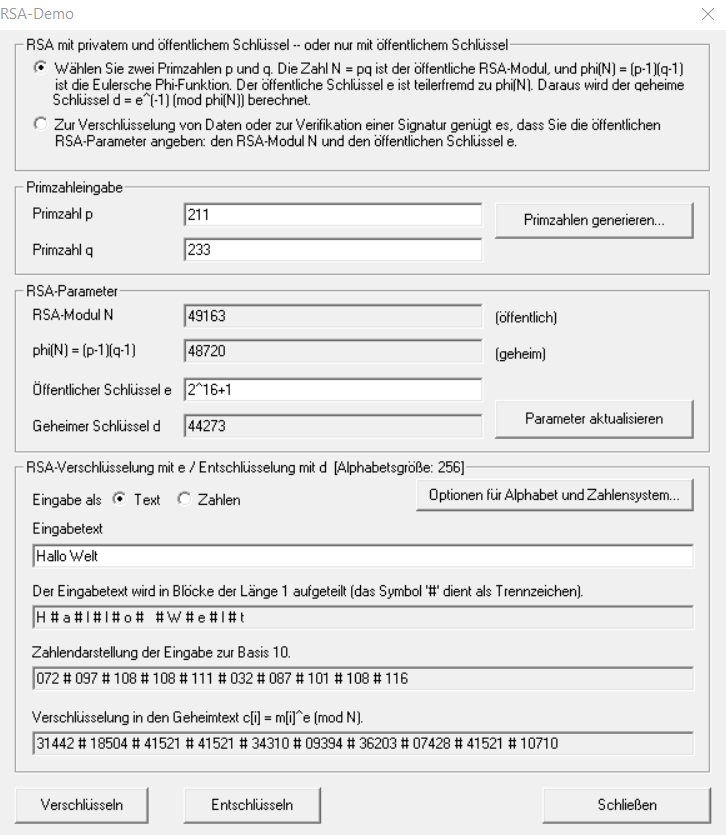

Wiederholen Sie an den Stationen die Grundbegriffe und Grundprinzipien klassischer kryptografischer Verfahren. Realisieren Sie die Übungen zum Ver- und Entschlüsseln sowie zum Brechen der Verschlüsselung.

Bewerten Sie die Verfahren jeweils hinsichtlich der Sicherheitsziele und des Prinzip von Kerckhoffs.

-

Datenverschlüsselung Externes Tool

-

-

Würdigung von Informatikern oder informatischen Errungenschaften AufgabeGeöffnet: Sonntag, 1. Juni 2025, 00:00Fällig: Montag, 30. Juni 2025, 23:59

Erstelle ein Poster zur Würdigung der Verdienste einer Person(engruppe), eines revolutionären Systems oder eines fundamentalen Konzepts/Algorithmus aus dem Bereich der Informatik nach dem Vorbild der GI-Poster.

Beispiele:

- Personen: John Presper Eckert und John William Mauchly, Ray Tomlinson, Karl Steinbuch, Claude Shannon, Herman Hollerith, Edgar F. Codd und Peter Chen, Clifford Berry und John Atanasoff, Stephen Wozniak, Niklaus Wirth, Richard Stallman, Marvin Lee Minsky, Claude Shannon, John McCarthy, J. C. R. Licklider, Alan Kay, David A. Huffman, Maurice V. Wilkes, Ronald L. Rivest, Adi Shamir, Leonard Adleman, Vinton G. Cerf und Robert E. Kahn, Whitfield Diffie und Martin E. Hellman, ...

- Systeme: Zuse Z3, Apple 1, Difference Engine, Altair 8080, ...

- Konzept/Algorithmus: Wegsuche, Quicksort, ER-Modell, Moore/Mealy-Automat, ...

Die Bilder sollten einer CC-Lizenz genügen, statt des GI-Logos ist das Logo der Schule zu verwenden. Alle Bilder müssen auch auf A1/A2-Ausdrucken "gut" aussehen (hohe Auflösung). Die Einteilung/Zuordnung nehmen wir vor. Die Abgabe erfolgt als PDF- und Datei/Canva-Freigabe-Link.

Termin der Abgabe: 30.06.2025

-

Posterwahl AbstimmungGeöffnet: Freitag, 20. Juni 2025, 09:00Geschlossen: Dienstag, 24. Juni 2025, 23:00

-