Informatik 11 GK/LK: C1 Kommunikation in vernetzten Systemen - Herr Hempel

Abschnittsübersicht

-

Wir lernen im Kurs "Grundlagen der Digitalisierung" mit dem von-Neumann-Modell ein Konzept für den grundlegenden Aufbau und die prinzipielle Funktionsweise von Informatiksystemen kennen und verstehen die Programmierbarkeit als zentrales Wirkprinzip von Informatiksystemen.

Stand: 2025-06-01 – Der Kurs ist aktuell geschlossen und wird nicht mehr gepflegt.

-

Online-Testung zur MAC- und IP-Adressierung

-

-

Ein scheinbar einfacher Kommunikationsdienst ist der E-Mail-Dienst. Schauen wir ihn uns mal näher an (siehe AB).

Analysieren Sie Voraussetzungen und Ablauf einer E-Mail-Kommunikation.

Ermitteln Sie die übertragenen Daten.

Schätzen Sie die Sicherheit der Kommunikation ein. -

- Erarbeiten Sie in der Gruppe eine Beschreibung für den Begriff "Rechnernetz - Vernetztes System".

- Erstellen Sie in der Gruppe eine Übersicht über Ihnen bekannte/genutzte Geräte zur Vernetzung.

Wählen Sie dazu aus der Gruppe einen Schreiber und diktieren Sie diesem die Geräte. Sollten Bezeichnungen genannt werden, die nicht allen Teilnehmern bekannt sind, muss der nennende Schüler diese erläutern.

Ordnen Sie die gefundenen Geräte allgemeinen Zielen der Vernetzung zu. - Im Zusammenhang mit der Größe und der Struktur von Netzen werden wir zwischen LAN und GAN unterscheiden.

Ermitteln Sie mithilfe des Lehrbuchs Schöningh S. 247f.- die Bedeutung der beiden Abkürzungen einschließlich der zugehörigen Oberbegriffe.

- mögliche Strukturen für die Vernetzung (Verbindungsstrukturen) mit ihren Vor- und Nachteile.

-

- Bauen Sie ein Büchsentelefon mit drei Teilnehmern.

- Versuchen Sie zu kommunizieren (Fragen/Antworten).

- Erfassen Sie Probleme bei der Kommunikation und entwickeln Sie Lösungsstrategien.

-

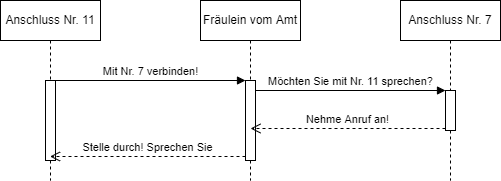

01 AB Sequenzdiagramme Lösungen Datei

-

-

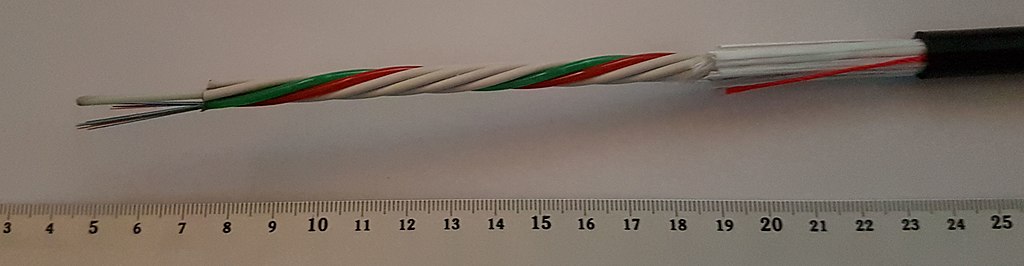

Erarbeiten Sie sich mithilfe der Informationen des Elektronik Kompendiums eine Übersicht über Übertragungsmedien, deren Möglichkeiten sowie Vor- und Nachteile.

-

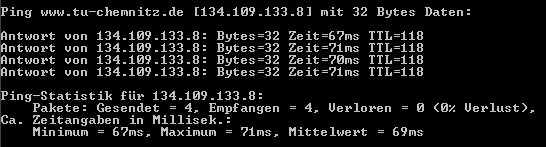

Untersuchen Sie mithilfe des Arbeitsblatts die Qualität der Netzverbindungen.

-

Beobachtungsauftrag 1 Auswertung Datei

-

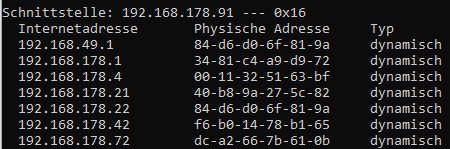

- Informieren Sie sich über die Größe und Darstellung der MAC-Adresse.

Geben Sie den Zweck und die Darstellung der Broadcast-MAC-Adresse an. - Informieren Sie sich über die Größe und den prinzipiellen Aufbau eines Datenframes.

Vergleichen Sie diesen mit unseren Überlegungen zum Büchsentelefon.

- Informieren Sie sich über die Größe und Darstellung der MAC-Adresse.

-

Für die Erkennung von Übertragungsfehlern werden Prüfbits und Prüfsummenverfahren eingesetzt.

- Informieren Sie sich über die beiden Verfahrensarten. Nennen Sie Gemeinsamkeiten und Unterschiede.

- Ermitteln Sie das Prüfverfahren für die GTIN unter Verwendung der Unterlagen auf der Website des Mathe-Prismas.

- Entwickle ein Java-Programm, dass eine ziffernweise eingegebene GTIN auf Korrektheit prüft.

-

Lösung GTIN.java Datei

Version ohne Felder/Listen für Niveau Klasse 10

-

-

Wenn Sie mit Ihrem Smartphone einen WLAN-Hotspot nutzen, müssen Sie keine IPv4-Adresssierung vornehmen. Irgendwie kommt das Smartphone ja rein und scheint eine Adresse automatisch zu erhalten. Scheine wir uns das mal genauer an.

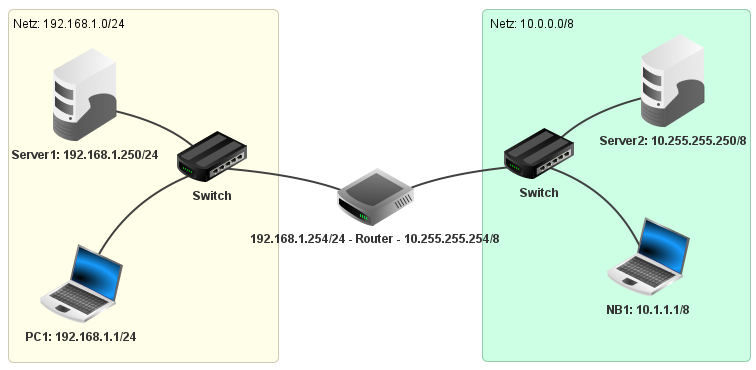

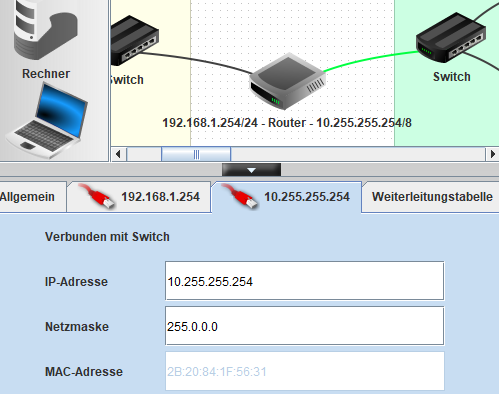

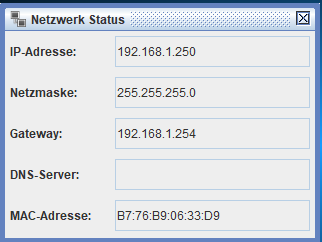

- Ermitteln Sie die IP-Adressen aller Geräte in gegebenen LAN im Aktionsmodus. Vergleichen Sie die Zuordnungen zu den Geräten mit Ihren Nachbarn. Beschreiben Sie Ihre Feststellung.

- Das NB6 erhält derzeit keine IP-Adresse automatisch zugewiesen. Ändern Sie dies in Entwurfsmodus. Ermitteln Sie erneut die IP-Adressen aller Geräte. Beschreiben Sie das Problem. Lösen Sie das Problem geeignet.

- Untersuchen Sie den genauen Ablauf einer automatischen IP-Adresszuweisung an NB1 mithilfe des Datenmittschnitts. Stellen Sie den Ablauf als Sequenzdiagramm dar.

-

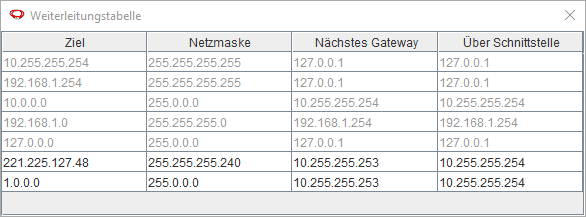

05 Übung Routing Lösung Datei

-

-

In einigen der verwendeten Filius-Szenarien haben wir bereits Dienste, also Anwendungen des Internets verwendet.

- Schichtenmodell

Zeigen Sie mithilfe eines geeigneten Protokollmitschnitts im Filius-Szenario Anwendungen.fls, dass die Dienste/Protokolle DHCP und ECHO die Protokolle IP und TCP bzw. UDP nutzen. Leiten Sie eine Schlussfolgerung ab. - DHCP

Analysieren Sie die Vergabe der IP-Adressen für die Rechner PC1 und PC2. Prüfen Sie dazu, ob der im RFC 2131 befindliche Ablauf (Sequenzdiagramm) für die Zuweisung verwendet wurde.

Begründen Sie mithilfe des Szenarios, dass PC1 und PC2 stets die gleichen IP-Adressen erhalten.

Diskutieren Sie Vor- und Nachteile dieser "dynamischen Festvergabe" von IP-Adressen. - HTTP

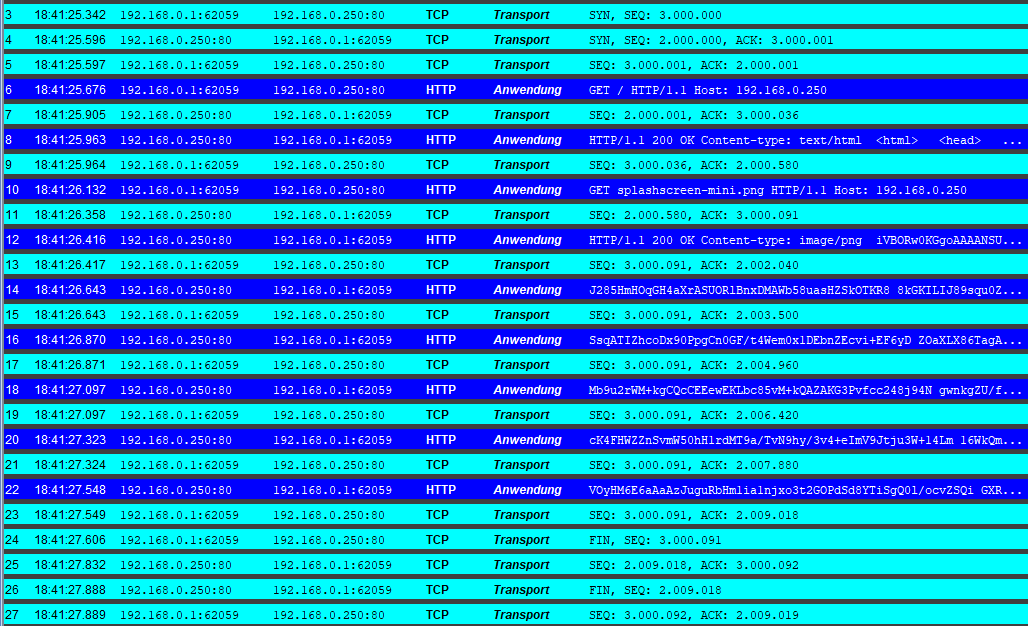

Erstellen Sie das Sequenzdiagramm für den Web-Dienst mittels HTTP. Rufen Sie dazu von Rechner PC1 die Webseiten http://www.familymail.de/, http://www.familymail.de/informationen.html, http://www.schule.de, http://www.spiele.de und http://www.mail.de auf.

Geben Sie an, auf welchen Servern die Seiten gehostet sind.

Beschreiben Sie den prinzipiellen Ablauf der Beantwortung einer Web-Anfrage im Sequenzdiagramm.

Ermitteln Sie, warum der Server2 keine Web-Anfrage beantwortet.

Geben Sie mithilfe des RFC 2616 typische Fehlermeldungen auf Client- und Serverseite an, die ihnen schon mal begegnet sind. - POP3/SMTP

Der Nutzer Hans hat die Mail-Adressen hans@familymail.de (Kennwort 1234), welche er auf PC1 verwaltet und hans@mail.de (Kennwort hans), welche er auf PC2 verwaltet. Ina hat ein Mailkonto gleichen Namens bei mail.de (Kennwort ina) auf NB1 eingerichtet. Ermitteln Sie mithilfe der Mail-Clients, welche Mails auf PC1, PC2 und NB1 erstellt bzw. abgerufen wurden. Prüfen Sie, ob Mails noch nicht abgerufen wurden.

Erstellen Sie zwei Sequenzdiagramm für den E-Mail-Dienst. Das erste Diagramm soll das Senden der Mail von ina@mail.de an hans@mail.de und das zweite Diagramm das Abrufen dieses Mailverkehrs des Servers mail.de beschreiben. Geben Sie die jeweils notwendigen Zugangsvoraussetzungen an. Bewerten Sie diese Information. Ordnen Sie der Kommunikation das jeweilige Kommunikationsprotokoll zu.

Ina möchte nun eine Mail an die andere Adresse von Hans senden. Beschreiben Sie die bislang nicht geklärte Probleme dieser Kommunikation. Simulieren Sie den Sachverhalt und beschreiben Sie die Problemlösung.

- Schichtenmodell

-

Die Namensauflösung ist uns an einigen Stellen bereits begegnet (siehe u. a. letztes Szenario im Bereich E-Mail). Namensauflösung bedeutet, dass Nutzer und Systeme statt der IP-Adressen besser verständliche Bezeichner verwenden, die oft hierarchisch strukturiert sind, beispielsweise für unseren Web-Auftritt "www.wossidlogymnasium.de" oder für dienstliche E-Mail-Adressen des Instituts für Qualitätsentwicklung MV "iq.bm.mv-regierung.de".

- DNS - Domain Name System: Protokoll

Ermitteln Sie mithilfe eines geeigneten Protokollmitschnitts im Filius-Szenario DNS.fls, die Arbeitsweise des Domain Name Systems für die Anfrage der Website www.schule.lokal vom NB1 aus. Stellen Sie das zugehörige DNS-Protokoll in einem Sequenzdiagramm dar. Beantworten Sie die Frage: Woher weiß der NB1, dass er für die Namensauflösung den 192.168.0.1 befragen muss? - DNS - Domain-Name-System: A-Tabelle

Prüfen Sie mithilfe des Befehls nslookup auf der Befehlszeile von NB1, ob die Adressen www.schule.lokal, intranet.schule.lokal, nb2.schule.lokal und dns.schule.lokal aufgelöst werden können. Beheben Sie im Fehlerfall das Problem.

Beschreiben Sie den Aufbau der DNS-A-Tabelle im DNS-Server 192.168.0.1. Beurteilen Sie das mehrfache Auftreten der IP-Adresse 192.168.0.10. - DNS - Domain Name-System: Hierarchie

Ermitteln Sie mithilfe des Befehls nslookup die IP-Adresse der Domain nas.dienst.com. Stellen Sie den Ablauf der DNS-Kommunikation in einem Sequenzdiagramm dar. Beschreiben Sie den Ablauf der Kommunikation.

Vergleichen Sie Ablauf mit der Anfrage nach der IP-Adresse der Domain www.schule.de. Nennen Sie Gemeinsamkeiten und Unterschiede.

Leiten Sie Vorteile des Verhaltens ab.

Beschreiben Sie den Unterschied zwischen den A-und NS-Tabellen eines TLD-Servers. - DNS - Domain Name-System: Hierarchie und Provider

Viele Provider übergeben an den Router ihrer Nutzer eine DNS-Adresse ihres Provider-DNS-Servers. Ein lokaler DNS-Server muss dann nur alle Anfragen an diesen senden.

Ändern Sie das vorhandene Szenario dementsprechend ab. Bauen Sie dazu an den Vermittlungsrechner einen DNS-Server (172.16.0.1 - ns.provider.de).

Korrigieren Sie die Eintragungen auf dem DNS-Server der Schule und in seiner Konfiguration.

Erweitern Sie die Eintragungen am TLD_DE-DNS. Testen Sie das Szenario. Leiten Sie Schlussfolgerungen ab. - Domain-Aufbau

Recherchieren Sie den Aufbau von Domain-Angaben. Nennen Sie Ihnen bekannte TLD.

- DNS - Domain Name System: Protokoll

-

-

... gibt es im nächsten Kurs.

Herzlich Willkommen im Grundkurs Informatik 11 C zum Thema "Kommunikation in vernetzten Systemen"!

Herzlich Willkommen im Grundkurs Informatik 11 C zum Thema "Kommunikation in vernetzten Systemen"!